¿Puede un gobierno ordenar a Google Maps que borren una ciudad, un lugar, o una zona del Mapa solo porque no le interesa que se vea lo que ocurre? La respuesta es si. Un gobierno puede hacer lo que quiera incluso ir tan lejos como censurar mapas en Internet. Aunque la existencia del Área Oscura no es un secreto para los habitantes de Rosas, el hecho de que el gobierno obligue a Google a oscurecer esa zona del mapa y no desee reconocer su existencia da lugar a diversas teorías de conspiración entre los investigadores de misterios, y de OVNIS. Presuntamente, Google maps, recibió instrucciones directas del Gobierno de España, en concreto del Ministerio de Defensa, para que la zona fuese oscurecida en Google Maps y nadie pudiera descubrir que actividades de vigilancia esta realizando el Ejercito Español en ese remoto lugar.

¿Que se oculta bajo la zona Negra?

La zona oscura del mapa que aparece el Google Maps es como un Área-51 Estadounidense, oculta una base militar súper secreta, que antes de la aparición de Internet y de Google Maps no era apenas conocida por el publico; pero que ahora preocupa enormemente al Ministerio de Defensa Español que sea “Monitorizada desde el Satélite de Google Maps”. El bloqueo no solo lo aplica Google, sino que Bing de Microsoft maps también bloquea a todos los usuarios de Internet, la posibilidad de ver la estructura de la distribución del EVA4, (Escuadrón de Vigilancia Aérea Número 4), en la provincia de Girona, España, una base de operaciones de vigilancia que al Gobierno Español no interesa que se divulgue. En Google Maps la zona esta completamente en negro, mientras que en los mapas de Bing aparece muy borrosa. Resulta cuando menos que sorprendente que la zona militar mas secreta de los Estados Unidos, el Área 51 no esta oscurecida en Google Maps, y en cambio esta zona militar de España que no aparenta importan tanto, si. ¿Cual es la razón de la zona oscura?

La zona oscura del mapa que aparece el Google Maps es como un Área-51 Estadounidense, oculta una base militar súper secreta, que antes de la aparición de Internet y de Google Maps no era apenas conocida por el publico; pero que ahora preocupa enormemente al Ministerio de Defensa Español que sea “Monitorizada desde el Satélite de Google Maps”. El bloqueo no solo lo aplica Google, sino que Bing de Microsoft maps también bloquea a todos los usuarios de Internet, la posibilidad de ver la estructura de la distribución del EVA4, (Escuadrón de Vigilancia Aérea Número 4), en la provincia de Girona, España, una base de operaciones de vigilancia que al Gobierno Español no interesa que se divulgue. En Google Maps la zona esta completamente en negro, mientras que en los mapas de Bing aparece muy borrosa. Resulta cuando menos que sorprendente que la zona militar mas secreta de los Estados Unidos, el Área 51 no esta oscurecida en Google Maps, y en cambio esta zona militar de España que no aparenta importan tanto, si. ¿Cual es la razón de la zona oscura?

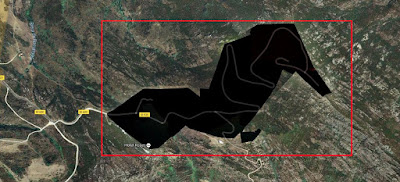

“Al principio, visto desde el satélite, la enorme Área oscura que aparece se asemeja a un enorme lago donde poder hacer una escapada de un día, pero no. Al acercar el satélite con mas detalle hacia la zona a investigar, me encontré con una enorme zona oscura, que tiene forma de Hipocampo (caballito de mar). El Área, que puede ser de aproximadamente unos 30 kilómetros cuadrados o quizá mucho mas, es una zona militar restringida que ha sido, literalmente oscurecida en Internet, y borrada del mapa de Google de manera premeditada”.

La zona oscura se conoce como el EVA4, y hace mas de 50 años que esta funcionando en secreto y es el equivalente Español al Área-51. De hecho la zona esta muy restringida, hay carteles de advertencia similares, y vigilancia armada discreta desde vehículos todo terreno desde cierta distancia. La Carretera comarcal de Roses a Cadaqués que cruza esa zona Militar, la GI-620 ha sido deliberadamente cortada y termina justo donde aparece un intimidante cartel que advierte “ZONA MILITAR, PASO RESTRINGIDO”.

Este es un hecho similar al del pequeño montículo del Área-51 con el famoso cartel de advertencia, tras el cual puede observarse un todo terreno negro desde el cual los militares vigilan que nadie cruce la zona o se acerquen demasiado al perímetro.

El EVA4 salto hace años atrás a los medios de comunicación por haber estado involucrado en la detección y rastreo de OVNIS, incluso la base estuvo en alerta máxima durante un supuesto incidente, en el que un OVNI invadió el espacio aéreo de esta base. Ocurrió en marzo de 1971, cuando el personal de seguridad encontró un extraño humanoide merodeando por la zona y también un objeto volador no identificado que desato inmediatamente todas las alarmas y puso a la base en alerta de combate.

¿Porque el Ejercito Español presuntamente vigila el trafico OVNI en esa zona?

El remoto pedazo de zona desierta montañosa conocida como Puig Pení (la cima del monte Paní), que rodea al EVA4 esta situado en el Cabo de Creus esta totalmente ocultada y clasificada como la zona oscura. Nadie puede entrar ni sobrevolar el Área Oscura sin que se dispare la alerta. Ese remoto lugar fue escogido por los Estadounidenses de la USAF en 1959 por ser adyacente a una zona con muy buena cobertura radioeléctrica, por su altitud sobre el nivel del mar, y por su ocultación y aislamiento de zonas habitables. Pero usando el rastreo de imágenes en combinación con Google podemos ver el misterio que oculta el Área administrativa del EVA4 en Rosas España, donde se desarrollan un alto nivel de actividades en el sitio. El secretismo Militar en Rosas es consecuencia de que el EVA4, es una estación de radar militar que pertenece al comando del combate aéreo español y asegura la defensa aérea estratégica de España. Se trata de una unidad de combate de primera línea que monitorea continuamente el espacio aéreo español y proporciona una alerta temprana de intrusión de aeronaves no identificadas a través del territorio Español.

La instalación fue inaugurada en 1959 por el 875 º Escuadrón de la USAF para la vigilancia aérea temprana Estadounidense, y el control del espacio aéreo, como parte de un acuerdo firmado por Franco el 23 de septiembre de 1953, entre los Estados Unidos y España para la defensa estratégica en el sur del Mediterráneo durante la Guerra Fría con el propósito de contrarrestar la amenaza soviética, ya que el enclave es una de las dos puertas de entrada del Mediterráneo y garantizaba que su flota no fuera sorprendida por submarinos soviéticos. La base de vigilancia norteamericana de Rosas estaba bajo el mando estadounidense pero en 1964 los americanos se retiraron, dejando atrás a las instalaciones y equipos para el personal militar español.

Las fotos muestran Radares esféricos, o RADOMES, radares de cúpula, de aproximadamente unos 17,5 metros de diámetro y una altura aproximada de un edificio de cuatro pisos, están cubiertos con una pintura de camuflaje para evitar la vigilancia por satélite o cualquier tipo de detección por vuelo fotográfico. Estos radares de cúpula son similares a los usados por los Americanos, los Británicos, y los Australianos en su red de vigilancia global conocida como Echelon. Estos Radomes tiene una cubierta hemisférica protectora que oculta una antena de barrido de vigilancia aérea en 3D de altísima definición, que es capaz de detectar blancos aéreos a altitudes de hasta 100.000 pies (30.000 metros) a distancias de entre 10 y 470 kilómetros. Cualquier objeto no identificado que sobrevuele el espacio Aéreo español, dentro de la zona del alcance del radar del EVA4, puede ser identificado y ubicado con precisión, tanto en elevación como sobre el mapa.

"El EVA4 era absolutamente ultra secreto hasta el escandalo del OVNI, y el alienígena que entro en la base de Rosas, y allí ocurren cosas muy extrañas", me dice un investigador de OVNIS que no quiere dar a conocer su identidad porque es especialista en asuntos de misterios sobre “historias del programa secreto Español de investigación extraterrestre”. “España vigila los OVNIS desde la base secreta de Rosas, hay continuos sobrevuelos de OVNIS en la zona de la base, y no quieren que absolutamente nadie se acerque por allí a fisgonear, si ven un intruso lo echan sin mas explicaciones”, me dice. “Han habido numerosos incidentes. Supuestamente, la base militar del Pení tiene como misión principal la defensa aérea. El gobierno no quiere reconocer que una parte de la misión de los EVA (Escuadrones de Vigilancia Aérea) es captar las extrañas incursiones de misteriosos objetos OVNIS que violan el espacio Aéreo Español, y cuyas frecuentes intrusiones son sistemáticamente silenciadas por los militares, en el cumplimiento de la misión asignada”, me comenta con cierta cautela.

Vigilancia Militar intensiva

Aunque el presunto Escuadrón de Vigilancia Aérea solo ocupa una mínima porción de la cima de la montaña del Pení, el área del mapa que ha sido oscurecida y borrada de Google Maps despierta muchas curiosidades y sospechas entre los buscadores de misterios y teorías, ya que, una superficie tan grande, quizá de aproximadamente de 25 a 30 Kilómetros cuadrados es una área demasiado extensa para tan poca relevancia en vigilancia sobre la cima de la montaña, por lo que el terreno sobrante que aparece en el Área Oscura, esta siendo usado como campo de pruebas ultra secreto para otros objetivos militares que por ahora se desconocen.

Diversas instalaciones o estaciones dispersas por todo el “Hipocampo del EVA4”, la zona negra que vista desde el satélite se asemeja por su forma a un “Caballito de Mar” hacen sospechar que no solo están usando el área para la vigilancia Radar, sino que también desarrollan en la zona otras actividades militares desconocidas para el publico. “Algunos excursionistas han sido literalmente abordados por personas extrañas, que con serias advertencias, les han indicado que por esa zona militar no pueden transitar” dice el investigador. “Están usando Drones de tamaño considerable, con cámaras de alta resolución, cámaras termografías, y visión nocturna, para detener cualquier intento de penetrar en el área y observar que pasa. Sin embargo esto solo produce mas intrigas entre el publico aficionado a investigar, pues esos vuelos de los drones, crean mas interés por saber que nos ocultan”, termina diciendo el investigador.

Zona restringida, nadie puede entrar

Esto va muy en serio. Puede que te interesen los OVNIS y los Extraterrestres, o que simplemente seas un atrevido aficionado a hacerte selfies en las zonas mas prohibidas e insólitas del planeta, pero el Área Oscura de Rosas, Girona, o el Hipocampo como yo lo describo, esta totalmente prohibida visitarla. Por el momento solo es posible llegar hasta el famoso Cartel de “ZONA MILITAR, PASO RESTRINGIDO”, y hacerse una foto junto a el tocándolo como recuerdo.

Pero debo advertiros de que no muy lejos, aparece a mano derecha un desvío con un camino en el que no es extraño encontrarse un todo terreno negro. Ocupado por cuatro individuos, montando guardia durante todo el día su propósito es impedir la entrada a cualquier intruso o curioso.

Si eres de los que se atreven a llegar lejos y no te asustan los tipos de metro noventa, y mentalizados como Terminators para meter el miedo con el argumento de que estas cometiendo un delito de intrusión y espionaje en una zona militar restringida, el cartel es el limite para ti, pero no para los OVNIS.